Libro colectivo.

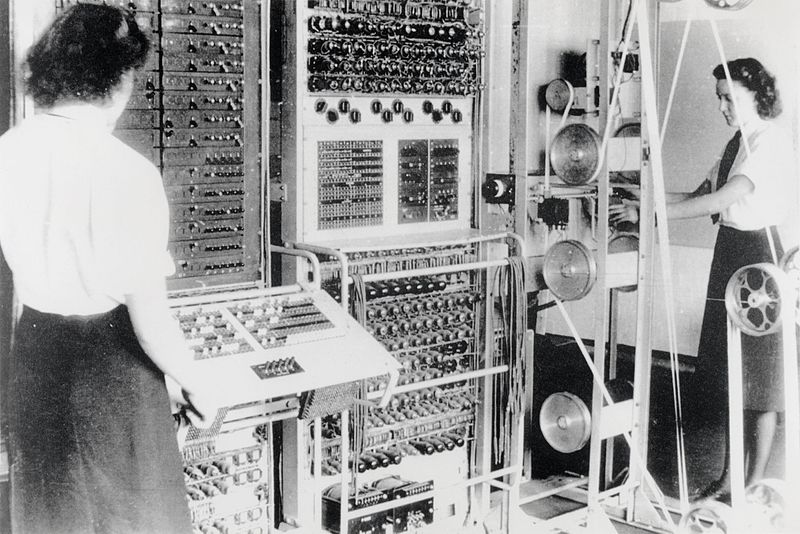

s 1948 y en Bentley Park, Alan Turing crea a Colossus, el primer ordenador para hackear códigos secretos de manera automática, 40 años después aparecerá el ordenador personal. En 1948 la “Guerra Fría” está en pleno apogeo, como les gusta a los servicios secretos “tenían un enemigo” el “malo de la película”.

s 1948 y en Bentley Park, Alan Turing crea a Colossus, el primer ordenador para hackear códigos secretos de manera automática, 40 años después aparecerá el ordenador personal. En 1948 la “Guerra Fría” está en pleno apogeo, como les gusta a los servicios secretos “tenían un enemigo” el “malo de la película”.

El fin del secreto, el comienzo de la privacidad.

Seguimos con el Servicio Secreto británico, Inteligencia, y la evolución de la encriptación debida a un hacker del servicio, evolución que no quiere dicho servicio, estamos hablando de “la encriptación segura no secreta”, algo totalmente innovador y revolucionario en encriptación, la encriptación asimétrica, con claves públicas y clave privada (aplicación que hoy en día es muy usada), con tener una tarjeta de banco, ya la estamos usando. Había que implementar el sistema, y lo consiguió un “novato” en una tarde. Era algo similar al RSA y el año, 1973, pero del “Servicio” (o de “la Casa”) no salió a la calle nada de lo logrado. Con lo cual se aparcó uno de los descubrimientos matemáticos más interesantes del siglo XX.

El proyecto británico queda olvidado en el fondo de un cajón, es rechazado. Pero está en el aire, tiene partidarios y adversarios. Ha nacido la primera comunidad de hackers libres. Se enfrentan al sistema en general y contagian a la industria del software, que entonces está en sus comienzos.

La fábrica de secretos ha muerto, nace la comunidad de la privacidad. El poder pasa de las estructuras estatales, militares y las grandes empresas, a la comunidad libre de hackers, tekis y académicos. Aún faltan quince años para que el muro de Berlín se venga abajo.

¿Dónde estaba el fallo que había hecho que dicho poder pasara de esos poderosos organismos a un grupo de hippies? Los incentivos, esa es la respuesta.

Estos no se miden en dinero y comodidad, tantos los chicos de Benchley Park como los de la NSA tienen satisfechos sus caprichos terrenales, pero están castrados, casi suena a mal gusto el término, ya que de forma física y real castraron a Turing, y esto lo llevó al suicidio, por ser homosexual. Pero, además, mentalmente están castrados. La comunidad que surge en torno a la criptografía necesita y quiere libertad, debate público, contraste, anticonvencionalismo para dar saltos cualitativos. Necesita abrir las puertas y ventanas para que entre aire fresco.

Esto es lo realmente importante. La guerra legal y política era una consecuencia tan inevitable como el triunfo antes o después del sistema hacker de organización del trabajo creativo sobre el secretismo y la cerrazón de la fábrica de conocimiento monopolista.

Como un árbol que echa sus raíces. HAL ha muerto, viva el PC

En el viejo mundo los informáticos llevaban bata blanca. Eran la más pura representación de la tecnocracia. Para el escaso resto de mortales, terminales tontos en fósforo verde. No se exige etiqueta ni bata. Todos iguales, todos acceden, de manera limitada y acotada por la autoridad central, a la info que se procesa en el Sancta Sanctorum. Todos son iguales… menos los que no lo son. (¿No recuerda esto a la famosa nube y las aplicaciones en la nube?).

1975, Los Altos, California: Una imagen tópica. Dos hackers comparten taller en un garaje. Fabrican y venden Blue Boxes: circuitos que conectados al teléfono engañan a las centralitas de la compañía telefónica y permiten hablar sin pagar. Eran Steve Jobs y Steve Wozniac. Wozniac presenta el proyecto de construir un ordenador para uso personal en el Homebrew center, un club de hackers de la electrónica. Jobs le propone vender su camioneta si Woz vende su calculadora (entonces aún eran caras) y juntos montan un taller de ensamblado en su garaje. Pero Jobs trabaja en HP y tiene la obligación, por contrato, de ofrecer el proyecto a HP. Pero afortunadamente para HP un ordenador personal es como un bonsai con dificultades para arraigar ¿quién podría querer algo así?. Es a partir de Apple III con la nada despreciable memoria de 48 kb, cuando ya nadie tiene que explicar qué es o para qué sirve un ordenador personal. En las universidades la naciente comunidad hacker sigue el ejemplo y monta ordenadores por componentes. Un modelo que seguirá IBM el año siguiente cuando diseñe su IBM PC.

Un intento por liderar los nuevos tiempos. Vender, ensamblar y diseñar en arquitectura abierta un ordenador de componentes baratos fabricados por otros. Utilizar todo el poder de marca de IBM bastaría, suponían, para merendarse el naciente mercado doméstico y mantener en segmentos específicos a los posibles licenciadores y fabricantes de clónicos… Pensaba en el PC como en una pieza dentro de la vieja arquitectura centralizada, ramas más gruesas para sus árboles. Al tener un modelo universal de arquitectura abierta los hackers de la electrónica pudieron empezar a construir sus propias máquinas compatibles por componentes… e incluso venderlas luego mucho más baratas que los originales del gigante azul. El sueño del hacker, vivir de ello, se hacía realidad. Los hackers de la electrónica de los setenta acabaron montando PCs por su cuenta en tallercitos, tiendas y garages… Sin valedores tekis, Apple desaparecería hasta del underground (después vendría el móvil y demás), pero el PC se separaría progresivamente de IBM.

Cuanto más potentes se hacían los PCs más potentes se hacían también las arquitecturas de red de los hackers. Como una enredadera el uso de un nuevo tipo de herramientas irá creciendo y diferenciándose poco a poco a lo largo de los 80. Están naciendo las estructuras que darán forma al nuevo mundo. Son los tiempos de las redes LAN caseras, de las primeras BBS, del nacimiento de Usenet. Un Internet libre y masivo está tras la pantalla. Era lo que pedían los tiempos… aunque ellos, los hacker de entonces, no lo sabían, expresaban no sólo su forma de organizarse y representar la realidad, sino la arquitectura completa de un nuevo mundo que debía representarse y organizarse.

Cuanto más potentes se hacían los PCs más potentes se hacían también las arquitecturas de red de los hackers. Como una enredadera el uso de un nuevo tipo de herramientas irá creciendo y diferenciándose poco a poco a lo largo de los 80. Están naciendo las estructuras que darán forma al nuevo mundo. Son los tiempos de las redes LAN caseras, de las primeras BBS, del nacimiento de Usenet. Un Internet libre y masivo está tras la pantalla. Era lo que pedían los tiempos… aunque ellos, los hacker de entonces, no lo sabían, expresaban no sólo su forma de organizarse y representar la realidad, sino la arquitectura completa de un nuevo mundo que debía representarse y organizarse.

La enredadera hipertextual

Cuando en 1984 Tim Berner-Lee llegó a Suiza tenía 28 años. El CERN lanzaba entonces su nuevo acelerador de partículas. Nadie pensaba que la mayor aportación al mundo de este centro vendría del grupo de trabajo informático.

Ni la obsesión normativa ni los sistemas millonarios implantados por las grandes corporaciones conseguían que los cientos de investigadores que cada año pasaban por allí compartieran un formato estándar de información que funcionara. Con buen criterio el mundillo académico residente pretendía que las máquinas trabajaran para ellos y no ellos para optimizar el funcionamiento de las máquinas. Cuestión básica: bajo toda arquitectura de información subyace una estructura de poder.

A mediados de los 60, Ted Nelson crea el concepto de hipertexto. Intentó desarrollarlo en un macroproyecto llamado Xanadú. Pero sin microordenadores de uso personal, sin Internet, sin cyberpubs, sin gentes trabajando y pensando ya en red, la idea genial se enquistó como una semilla en tierra pobre.

Es algo similar a cuando un heleno inventó lo que nosotros podríamos llamar “máquina de vapor”, pero sin combustible, y unos esclavos que hacían la parte difícil, ¿para que querían esa máquina?

Durante los 80 los enlaces punto a punto tejieron una serie de redes privadas, desde la increíble jerarquía de Bitnet o Decnet hasta los extraños enrutados de Usenet/Eunet.

Poco a poco, todas irían siendo absorbidas por TCP/IP y el conglomerado de protocolos tejidos por las Internet Engineering Task Forces, un grupo de voluntarios cuyos estándares se llamaban, con toda humildad, «Solicitud de Comentarios». Las IETF lucharon la primera gran batalla de la privatización, pero se hizo a la manera antigua, en los pasillos de los gobiernos, en el terreno del enemigo. Asociaciones como la ISOC y extraños francotiradores como George Soros se asociaron en una pelea para evitar los monopolios en la naciente estructura. El resultado final fue de tablas: por un lado el sistema de estándares vía RFC se mantenía, por otro el plan de Postel para eliminar los Root Domain y sus servers desaparecía. El propio John Postel, el hombre que meticulosamente anotaba en un cuaderno los números IP que se iban asignando y les facilitaba enlaces en los servidores de nombres, sería el primer cadáver, pero por desgracia ni virtual ni metafórico, de la revolución.

Poco a poco, todas irían siendo absorbidas por TCP/IP y el conglomerado de protocolos tejidos por las Internet Engineering Task Forces, un grupo de voluntarios cuyos estándares se llamaban, con toda humildad, «Solicitud de Comentarios». Las IETF lucharon la primera gran batalla de la privatización, pero se hizo a la manera antigua, en los pasillos de los gobiernos, en el terreno del enemigo. Asociaciones como la ISOC y extraños francotiradores como George Soros se asociaron en una pelea para evitar los monopolios en la naciente estructura. El resultado final fue de tablas: por un lado el sistema de estándares vía RFC se mantenía, por otro el plan de Postel para eliminar los Root Domain y sus servers desaparecía. El propio John Postel, el hombre que meticulosamente anotaba en un cuaderno los números IP que se iban asignando y les facilitaba enlaces en los servidores de nombres, sería el primer cadáver, pero por desgracia ni virtual ni metafórico, de la revolución.

A principios de los 90 el mundo red era ya una realidad. Ordenadores personales como herramienta básica de trabajo. Internet como estructura descentralizada de comunicación. Hipertexto para permitir la libre asociación. Y lenguaje de etiquetas como esperanto tecnológico. Todo existía y la genialidad surgió: proponer como estructura básica del trabajo en red un espacio nuevo organizado según la metáfora de la enredadera: la WWW, la Magna Maraña Mundial. La revolución html serviría para atacar el corazón de las viejas arquitecturas informacionales. Frente al modelo centralizado, propietario, vertical y homogéneo -el árbol-, Tim Berners-Leed desarrollaría un modelo descentralizado, libre, reticular y heterogéneo, la Web [tela de araña] que como una enredadera cubriría la infoesfera desde los servidores universitarios hasta las páginas personales trepando por el naciente Internet.

Por otra parte la llegada de XMosaic inclinó definitivamente la balanza. En una atrevida violación del HTML, los chicos de la NCSA construyeron un navegador que permitía incorporar imágenes e incluso rodearlas de una etiqueta de salto hipertextual. Con ello el documento afirmaba su superioridad frente al mero directorio. El hipertexto demostraba su capacidad para convertir Internet en una inmensa máquina social de forma exponencial al número de páginas colgadas.

Por otra parte la llegada de XMosaic inclinó definitivamente la balanza. En una atrevida violación del HTML, los chicos de la NCSA construyeron un navegador que permitía incorporar imágenes e incluso rodearlas de una etiqueta de salto hipertextual. Con ello el documento afirmaba su superioridad frente al mero directorio. El hipertexto demostraba su capacidad para convertir Internet en una inmensa máquina social de forma exponencial al número de páginas colgadas.

Una generación que había aprendido a comunicarse con las máquinas, tenía en Internet la herramienta para comunicarse y en la web la clave para pensar colectiva y no jerárquicamente. Los hackers tendrían en la web un equivalente postmoderno de la vieja república de las letras de la Ilustración. No lo usarían de forma menos subversiva.

Hackers, deadheads y derechos civiles

Grateful Dead fue un grupo de rock precursor de las raves con sus Acid Test, grandes concentraciones de personas que acudían a ver un espectáculo no sólo musical, sino de luces, colorido y otros efectos visuales que se solían acompañar con ácido lisérgico (LSD) .

El grupo sabía mimar a su público, en 1974 crearon la revista Dead Relix, que posteriormente pasó a llamarse Relix, cuyo objetivo era poner en contacto a sus fans para que intercambiasen cintas de sus actuaciones. Los Grateful Dead siempre pensaron que su música era libre y podía ser libremente intercambiada por sus seguidores. Esta defensa de la libertad del conocimiento dio lugar a la creación de la fundación Rex. Era, de alguna manera, el primer P2P musical. Analógico y casero, pero abría un cambio cultural importante: la música comenzaba a organizarse también como una enredadera. Pero los Grateful Dead, no sólo serán precursores de las redes de intercambio e, incluso de las raves. Las primeras comunidades virtuales, organizadas sobre BBSs, serán terreno deadhead. Entre ellas la más famosa de todas: The Well.

Pero es en 1990 cuando la cultura deadhead daría su fruto más duradero. John Perry Barlow, letrista de Grateful Dead desde 1970, fundaba la Electronic Frontier Foundation (la Fundación de la Frontera Electrónica), la EFF, primera organización de derechos civiles en el ciberespacio.

La historia épica fue glosada en un famoso libro electrónico por Bruce Sterling, el padre del ciberpunk. Todo empezó cuando un hacker, que firmaba como NuPrometheus, robó una parte esencial del código fuente del Color QuickDraw de Apple y esta firma, junto a otras como AT&T, Bellcore o US West pusieron una denuncia ante el FBI. Los federales respondieron con Sun Devil la primera operación de acoso a hackers y crackers en gran escala, que tuvo lugar entre el 7 y 8 de mayo de 1990.

Si un rockero era investigado, a saber qué podían hacer con los hackers… y de qué se les podía acusar. Barlow escribió todas sus experiencias con el FBI y sus dudas, conclusiones y miedos en The Well. El post tuvo una rápida difusión en el mundillo alternativo electrónico, abriendo un debate al que pronto se uniría Mitch Kapor, el creador de Lotus 1,2,3 y famoso deadhead. En junio ambos se reunirían en el rancho de Barlow en Wyoming, para escribir Crime & Puzzlement (Crimen y Confusión). Un manifiesto que anuncia la intención de crear una fundación que defendiera los derechos civiles de la red.

En ese encuentro decidieron que el nombre de la fundación sería Fronteras Electrónicas. Un nombre nada inocente que recogía la tradición de la conquista del Oeste, ironizaba sobre la nueva frontera de Kennedy y al tiempo definía el mundo creado por las comunicaciones telemáticas como un territorio, un espacio de relación todavía libre de la injerencia estatal: el ciberespacio, termino tomado del novelista ciberpunk William Gibson.

Este espíritu ciberpunk, enfrentado a la expansión del estado y el poder de las corporaciones y los monopolios en el nuevo mundo, no ha dejado de informar la historia de la Fundación. Tras defender a los pioneros del ciberespacio y también a intrusistas de los abusos de las nuevas fuerzas del orden del ciberespacio, la EFF pone e marcha 1997 la campaña Blue Ribbon (el lazo azul) por la libertad de expresión en la red.

También ha defendido a hackers como Dmitry Sklyarov o Jon Johansen. Frontera Electrónica es hoy el principal agente público a favor de la libre distribución del arte (música, literatura…) como ya hiciese The Rex Foundation en su momento.

En 1996, en Davos, en los días del Foro Económico Mundial, cuando se reunían los representantes de los grandes gobiernos y empresas del mundo, Barlow hizo pública su famosa Declaración de independencia del ciberespacio.

Comenzaba diciendo:

- “Gobiernos del Mundo Industrial, vosotros, cansados gigantes de carne y acero, vengo del Ciberespacio, el nuevo hogar de la Mente. En nombre del futuro, os pido en el pasado que nos dejéis en paz. No sois bienvenidos entre nosotros. No ejercéis ninguna soberanía sobre el lugar donde nos reunimos. No hemos elegido ningún gobierno, ni pretendemos tenerlo, así que me dirijo a vosotros sin mas autoridad que aquella con la que la libertad siempre habla..”

Es personal. Es privado. Y no le importa a nadie mas que a ti.

Así empezaba la sección «Por que necesitas PGP» de la Guía del Usuario de PGP.

Pretty Good Privacy fue la primera herramienta, de uso general, para encriptar comunicaciones. Su primera versión salió a la luz en 1991, y su creador, Philip Zimmermann puede considerarse como uno de los pioneros de los inicios de Internet tal y como la conocemos ahora.

Pretty Good Privacy fue la primera herramienta, de uso general, para encriptar comunicaciones. Su primera versión salió a la luz en 1991, y su creador, Philip Zimmermann puede considerarse como uno de los pioneros de los inicios de Internet tal y como la conocemos ahora.

A principios de los años 90, el gobierno de los EEUU quería aprobar el Proyecto de Ley 266 del Senado, proyecto que contenía una trampa peligrosa: forzar a los fabricantes de sistemas de comunicación a instalar puertas traseras, para que el gobierno pudiera acceder fácilmente a todas las comunicaciones de esos dispositivos.

La posibilidad que se aprobase ese proyecto, impulsó a Zimmermann, activista antinuclear decidido, y a unos cuantos colaboradores a trabajar contrarreloj para poder publicar la primera versión de PGP en 1991 como freeware, justo antes que el proyecto fuera desechado, gracias a la intervención de varios grupos pro libertades civiles de los EEUU.

En un principio, PGP fue diseñado para que lo usaran los grupos pro derechos civiles, humanos, activistas, etc. Puesto que con la irrupción del correo electrónico y las nuevas tecnologías facilitaba y abarataba mucho la posible interceptación de las comunicaciones no solo electrónicas, si no también de voz, Zimmermann se propuso dotar a la comunidad libertaria de una herramienta segura para poder comunicarse.

Pero el gobierno de los EEUU no estaba dispuesto a permitir que una herramienta así fuera utilizada libremente. Si dejaba que PGP se extendiera, dejaría de tener acceso a las comunicaciones de los ciudadanos que lo usaran, ya que se cree que cuando PGP se usa apropiadamente, ni la NSA podría romper su cifrado. Así que, en 1993 la administración Clinton desveló su proyecto criptográfico, que llevaba gestándose desde la primera administración Bush.

El punto central del proyecto gubernamental era un dispositivo, fabricado por el gobierno, al que llamaron Chip Clipper y que contenía un nuevo algoritmo secreto desarrollado por la NSA. El gobierno intentó que la industria privada incorporara ese chip en sus productos de comunicaciones seguras. Y AT&T lo hizo. Cada vez que un dispositivo se fabricaba, se cargaba el chip Clipper con una clave única, y se mandaba una copia al gobierno, que «solo podría utilizarla cuando así lo autorizase la ley». Esto es, con una orden judicial.

Para que Clipper fuera completamente eficiente, hacia falta que todos los demás tipos de criptosistemas fueran ilegales. Pero este proyecto encontró mucha mas resistencia de la esperada, ya que toda la industria relacionada, se opuso en masa al uso de Clipper.

En 1996, el gobierno estadounidense desestimó por fin el caso y las investigaciones sobre Zimmermann cesaron, entonces pudo fundar PGP Incorporated.

PGP se convirtió en un estándar de facto, en parte «gracias» a la prohibición que pesaba contra el programa. Pero al contrario que en otros casos, PGP fue aceptado por la mayoría de usuarios, desde disidentes de regímenes totalitarios, pasando por libertarios y llegando finalmente a los activistas de las comunicaciones libres, los cypherpunks. La aceptación fue grande hasta el punto que su diseño fue utilizado para el estándar OpenPGP de la Internet Engineering Task Force que se desarrolla en el RFC 2440.

Meses mas tarde, en agosto, una nueva empresa, PGP Corporation, formada por exmiembros del equipo de PGP, compraron los derechos de Pretty Good Privacy, retomaron el desarrollo de la herramienta, que actualmente va por la versión 8.1, y volvieron a dar soporte técnico en todo el mundo.

Meses mas tarde, en agosto, una nueva empresa, PGP Corporation, formada por exmiembros del equipo de PGP, compraron los derechos de Pretty Good Privacy, retomaron el desarrollo de la herramienta, que actualmente va por la versión 8.1, y volvieron a dar soporte técnico en todo el mundo.

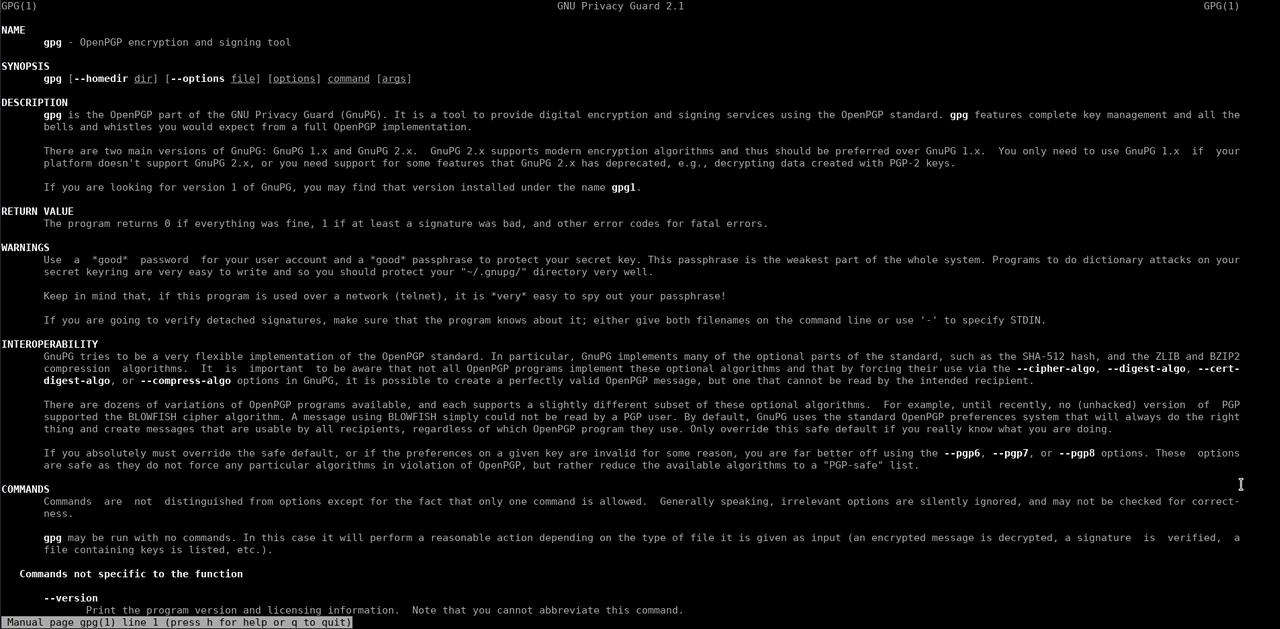

Paralelamente, Werner Koch empezó a desarrollar la versión libre de PGP, GNU Privacy Guard, que vió la luz el 7 de Septiembre de 1999.

GPG es una implementación libre del estándar OpenPGP, esta incluido en el proyecto de software de la FSF y tiene el apoyo del gobierno alemán, que donó fondos para crear su documentación y su transporte al sistema Windows en el año 2000.

Actualmente, GPG viene incluido en la mayoría de sistemas operativos libres como NetBSD, FreeBSD y OpenBSD así como casi todas las distribuciones GNU/Linux, y es una de las suites criptográficas mas usadas.

| 🏴- OTAN NO, ni ayer ni hoy, ni mañana: Nunca |